大型网络钓鱼攻击活动专门针对注重隐私的用户,成功绕过双因素身份验证

国际特赦组织确定了几项凭证网络钓鱼攻击,可能由同一攻击者运营,针对中东和北非;攻击者特别关注流行的自我描述为“安全电子邮件”的服务,如 Tutanota 和 ProtonMail;在另一项活动中,攻击者一直瞄准数百个谷歌和雅虎帐户,并成功绕过了双因素身份验证

在用于监视目标的工具和战术库中,网络钓鱼仍然是影响全世界公民社会的最常见和最阴险的攻击形式之一。越来越多的人权维护者(HRD)已经意识到这些威胁。许多人已采取措施提高他们对这种战术的适应能力。这些通常包括使用更安全、尊重隐私的电子邮件,或在其在线帐户上启用双因素身份验证。但是……

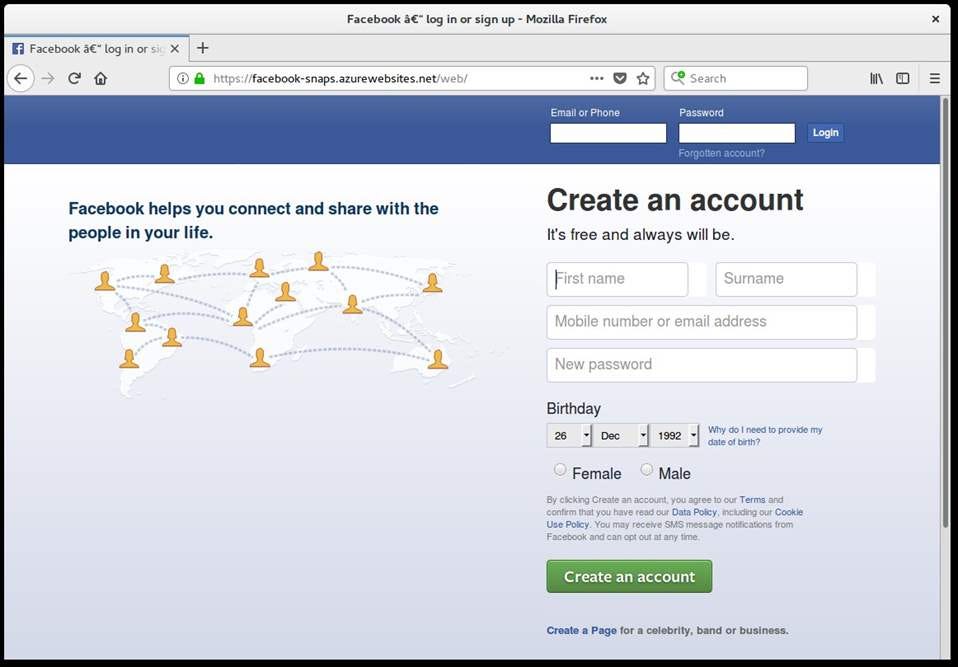

———什么是网络钓鱼?——— 凭证网络钓鱼包括创建一个模仿特定在线服务(如 Gmail 或 Facebook)的登录提示的网站,目的是诱使受害者访问恶意页面并输入其用户名和密码,从而将这些凭据传输给攻击者。

但是,攻击者也会学习并调适他们针对 HRD 的方式。该报告记录了大赦国际认为由同一攻击者执行的两次网络钓鱼活动,这些攻击者可能来自海湾国家。这些广泛的运动针对整个中东和北非地区许多国家的数百人,人权维护者、政治行动者和其他人。这些案例值得全球警惕。

这些活动特别令人不安的原因在于它们破坏目标的数字安全策略的时间长度。例如,第一个攻击案例中利用特别精心制作的虚假网站,旨在模仿着名的“安全电子邮件”提供商。更令人担忧的是,第二个案例显示了攻击者如何轻易地击败某些形式的双因素身份验证来窃取凭据,获取并控制对受害者帐户的访问权限。事实上调查已表明,许多攻击团体正在开发这种能力。

总的来说,这些研究旨在提醒人们,网络钓鱼是一种紧迫的威胁,需要为人权维护者提供更多关于适当对策的帮助,以提升防备意识。

仿冒“安全电子邮件”提供商的网络钓鱼站点

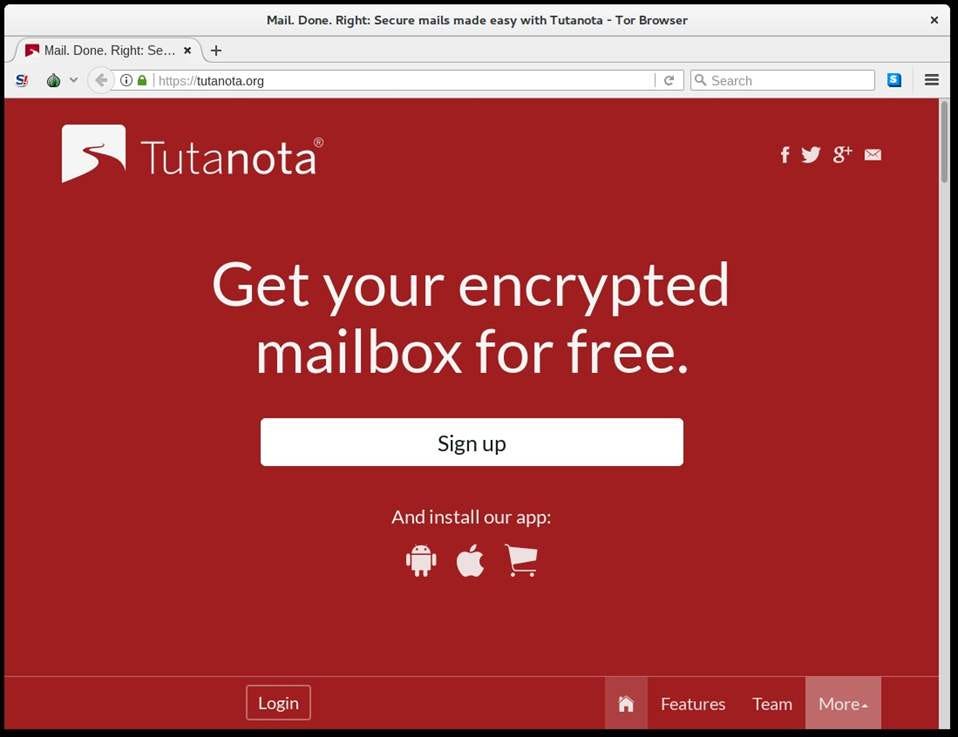

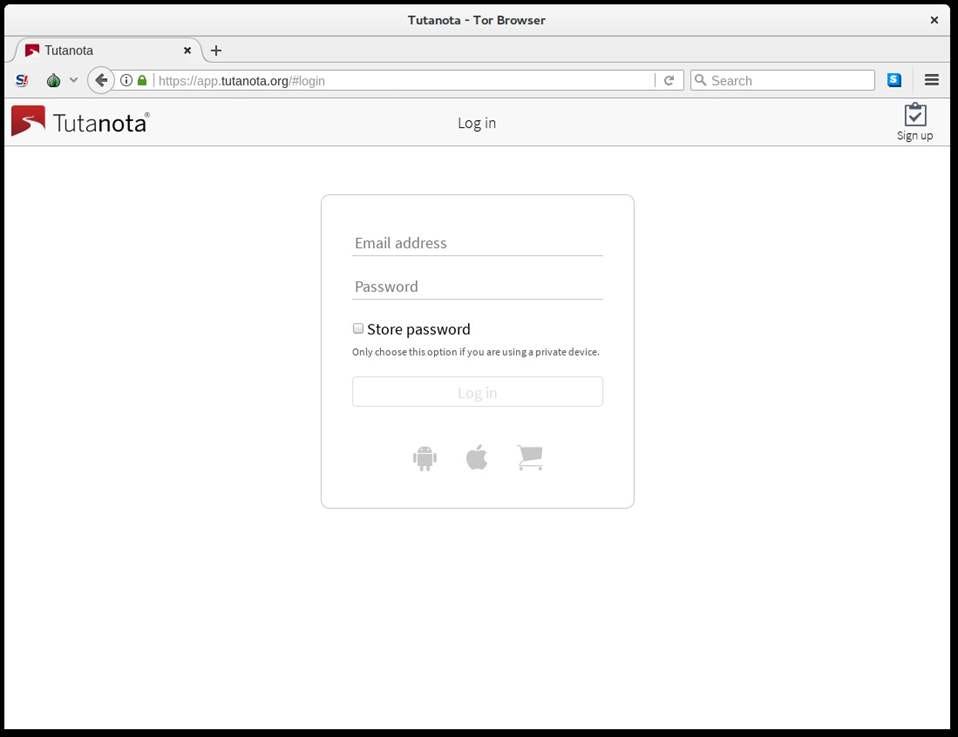

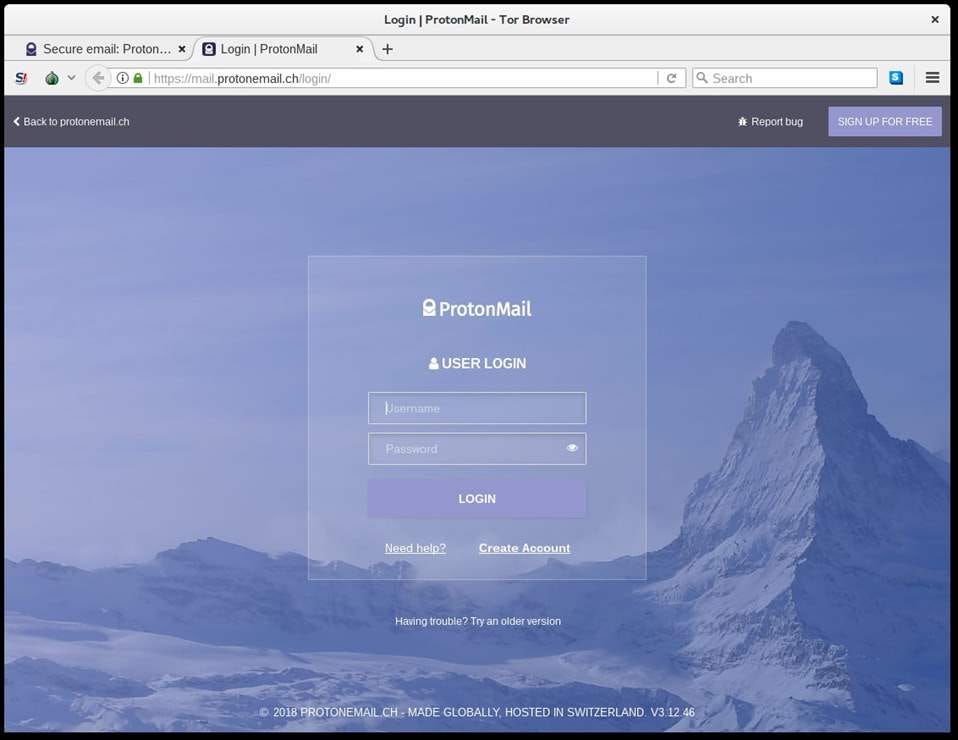

国际特赦组织已经发现了为流行的电子邮件服务 Tutanota 和 ProtonMail 确定的几个精心设计的钓鱼网站。这些提供商被称为“安全电子邮件”解决方案,因此在活动家中已获得了一些吸引力。

这些伪造网站包含几个特征,使其更难以被识别为假。例如,攻击者设法获得域名tutanota.org并使用它几乎完全复制 Tutanota 服务的原始网站,该服务实际上位于 tutanota.com。

许多用户理所当然地认为在线品牌服务肯定是 .com,.org 和 .net 的域名。如果攻击者设法获得其中一个变种,他们就有机会使虚假网站显得更加真实。

并且,请注意,这些假网站也使用传输加密( https://前缀,而不是未加密的http://)。这使得浏览器地址栏左侧的公认挂锁成为可能,用户多年来经常被教导在试图辨别合法站点和恶意站点时查找那个锁,事实上现在这不管用了。

这些特征以及原始网站几乎无法区分的克隆细节,使得这个网站成为一个看起来非常可靠的网络钓鱼网站,即使对于技术更为精通的人来说也可能难以识别。

如果受害者被诱骗执行登录此钓鱼站点,他们的凭据就会被存储,然后将在原始的 Tutanota 站点启动有效的登录程序,使目标无法发现任何可疑的状况。

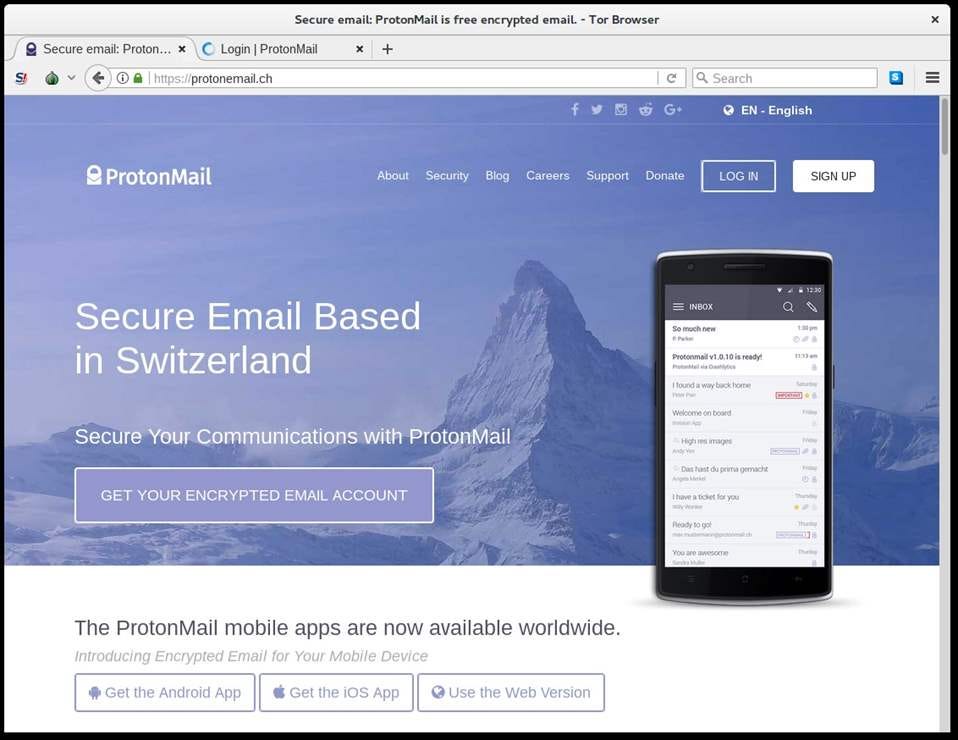

这些攻击者也在运行位于 protonemail. ch 的假 ProtonMail 网络钓鱼网站(这是另一种流行的安全网上电子邮件服务),你能看到吧,它拼写错误,其中多了一个字母“e”,结果就是将这个精心打造的副本与原始有效网站 protonmail.ch 区分开来了。

单击“登录”按钮将指示受害者进入虚假登录提示。

当然,编辑和提交登录表单会导致帐户的凭据被攻击者窃取。

针对谷歌和雅虎用户的广泛网络钓鱼

在整个 2017 年和 2018 年期间,来自中东和北非地区的人权维护者和记者一直在与我们分享他们收到的可疑电子邮件。通过调查这些电子邮件,我们发现了大规模且长期存在的有针对性的网络钓鱼攻击活动,目标有数百人,总体上可能超过一千人。大多数目标似乎来自阿联酋,也门,埃及和巴勒斯坦,都是活动家。

值得注意的是,我们发现此活动与加州大学伯克利分校研究员 Bill Marczak 的技术报告第2.4.2节中描述的一些攻击直接相关,他建议研究与针对阿联酋持不同政见者的其他针对性监视活动进行各种重叠。

调查使我们进一步得出结论,此活动可能源于同一攻击者或组织,也就是克隆了 Tutanota 和 ProtonMail 网站的那群人。与之前的活动一样,这种有针对性的网络钓鱼攻击采用了非常精心设计的商业网站克隆:谷歌和雅虎。但是,与上述不同,这种有针对性的网上诱骗还旨在打败目标可能用于保护其帐户的最常见形式:双因素身份验证。

最后,我们已经确定并且正在调查一系列似乎与这些网络钓鱼活动相关的恶意软件攻击。这将是即将发布的报告的主题。

虚假安全警报

在其他攻击活动中,例如在 Kingphish 操作报告中,我们看到攻击者创建了良好的在线角色,以获得目标的信任,之后使用更多狡猾的网络钓鱼电子邮件,这些电子邮件似乎可以在 Google 云硬盘上编辑文档或参与 Google 环聊通话。

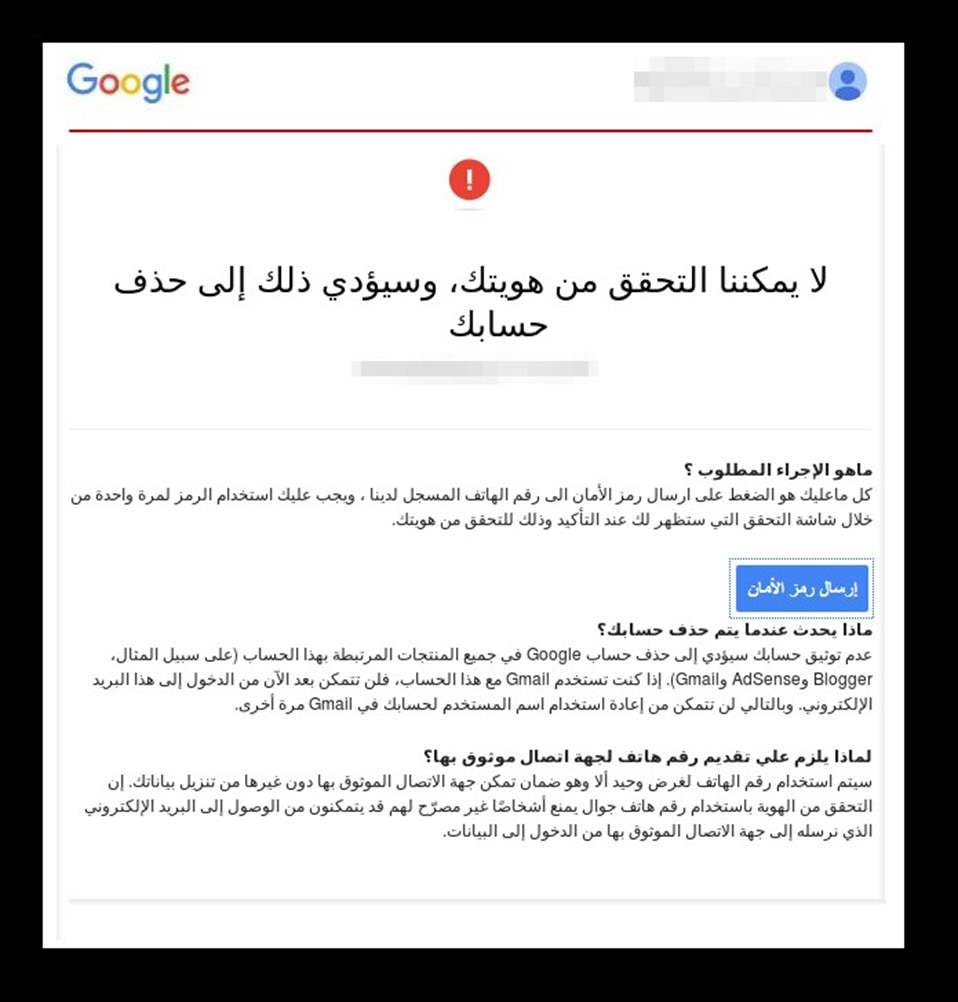

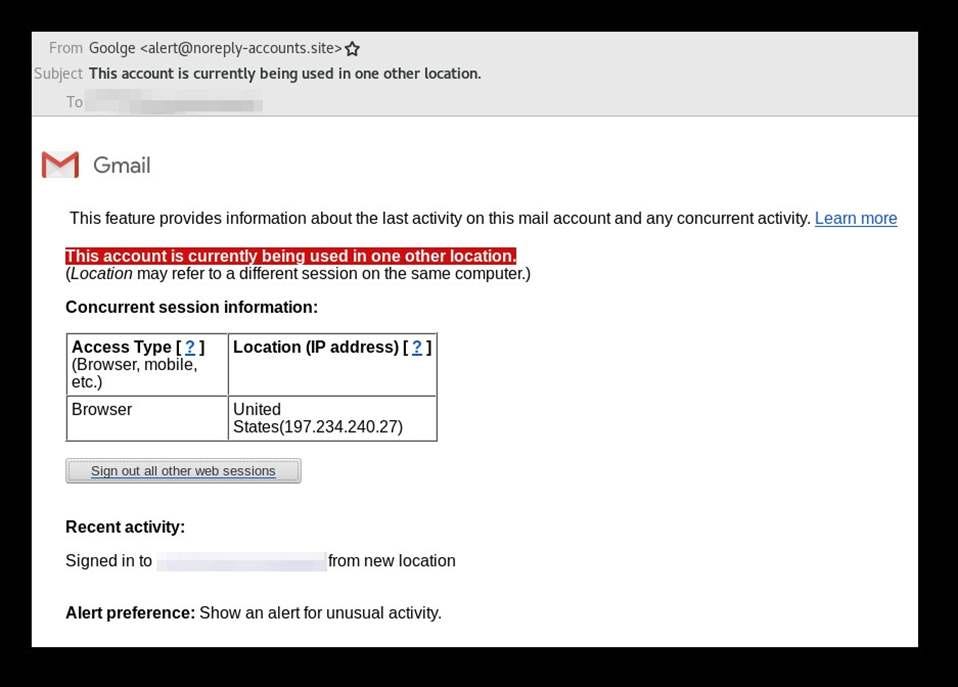

这是一些并没有那么复杂的社交工程攻击技术。大多数情况下,这个攻击者使用了常见的“安全警报”方案,该方案使用错误地警告目标,并提供潜在帐户泄露的虚假通知。这种方法利用了人们的恐惧、并灌输了一种紧迫感,以便以立即需要更改密码以保护其帐户为借口,来征求登录信息。由于人权维护者们必须始终保持对个人和数字安全的警惕,这种社交工程攻击方案可以说非常高效。

以下是此攻击者发送的网络钓鱼电子邮件的一个示例:

下面是另一个攻击,使用了同样的社交工程伎俩:

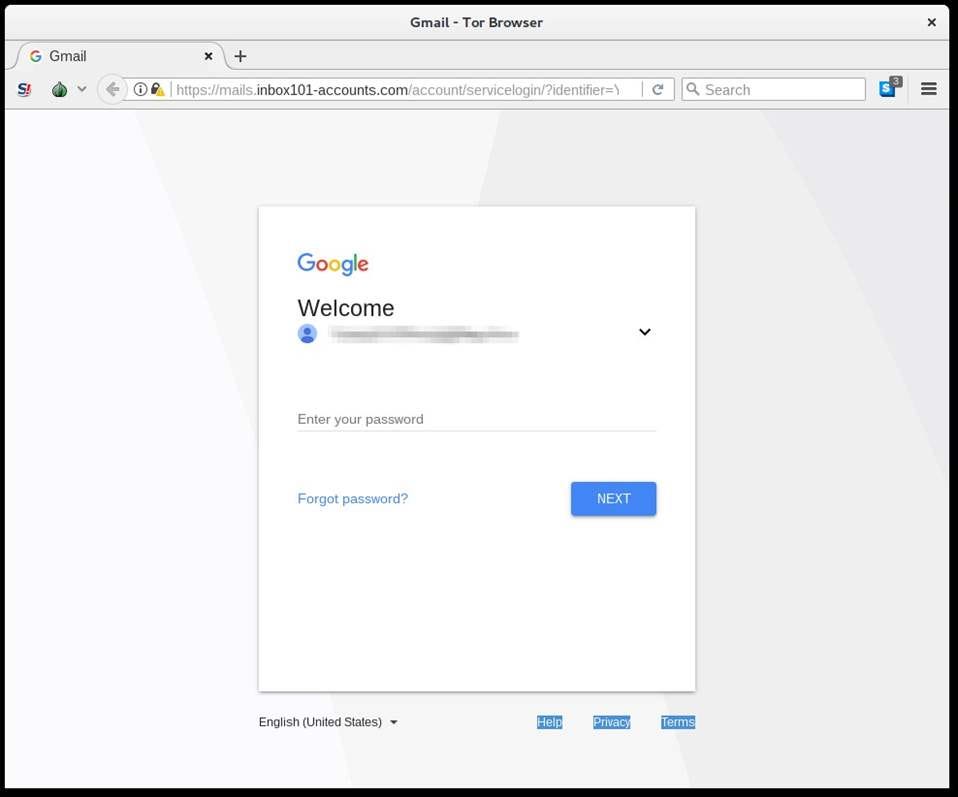

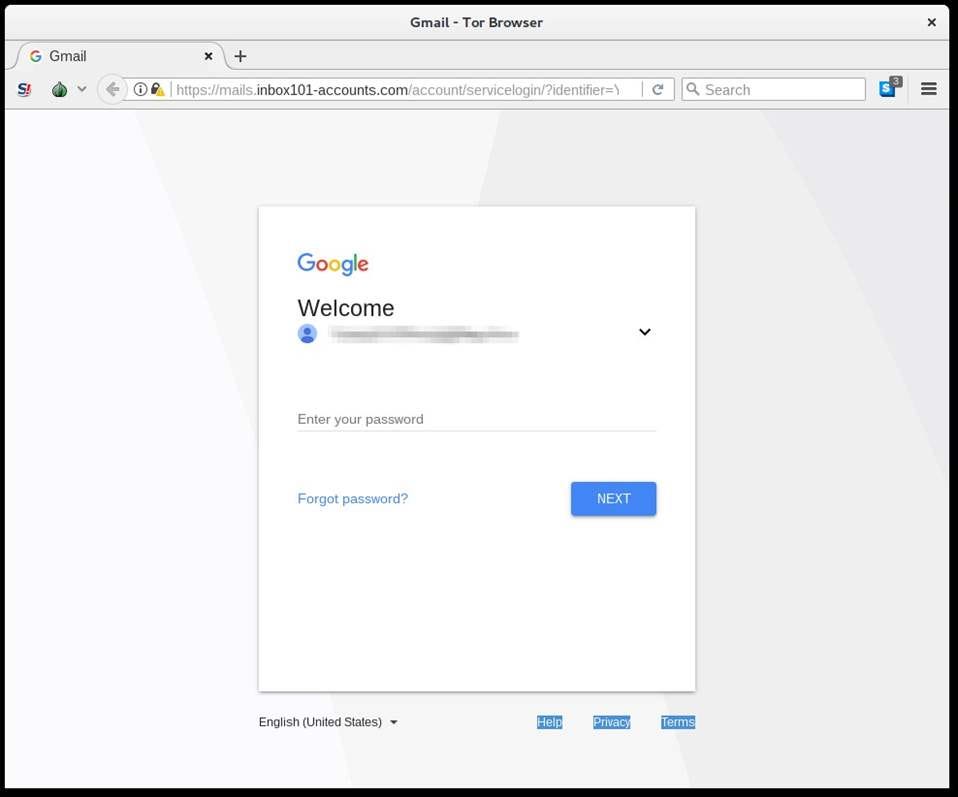

点击这些恶意电子邮件中包含的链接和按钮,就可以将受害者引入精心设计且令人信服的 Google 钓鱼网站。这些攻击者经常并定期创建新站点并轮换其基础架构,以避免被域名注册商和托管服务提供商发现,以减少意外关闭造成的损害。您可以在此报告的底部找到我们已识别出的所有恶意域名的列表:

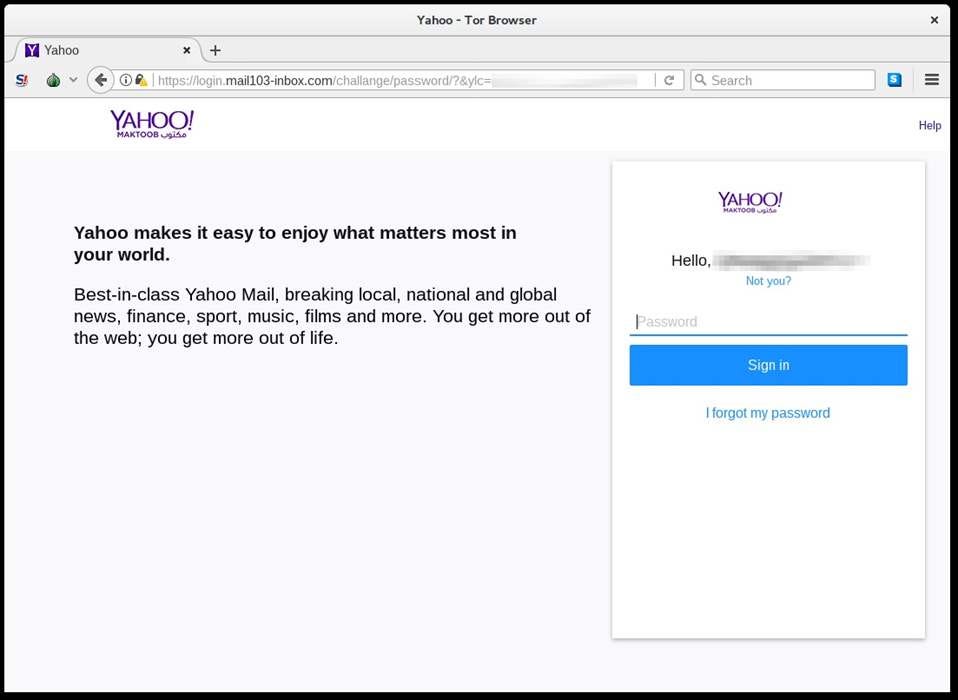

虽然不如冒充谷歌的攻击更常见,但我们也观察到了针对雅虎用户的网络钓鱼攻击。

网络钓鱼攻击如何工作?

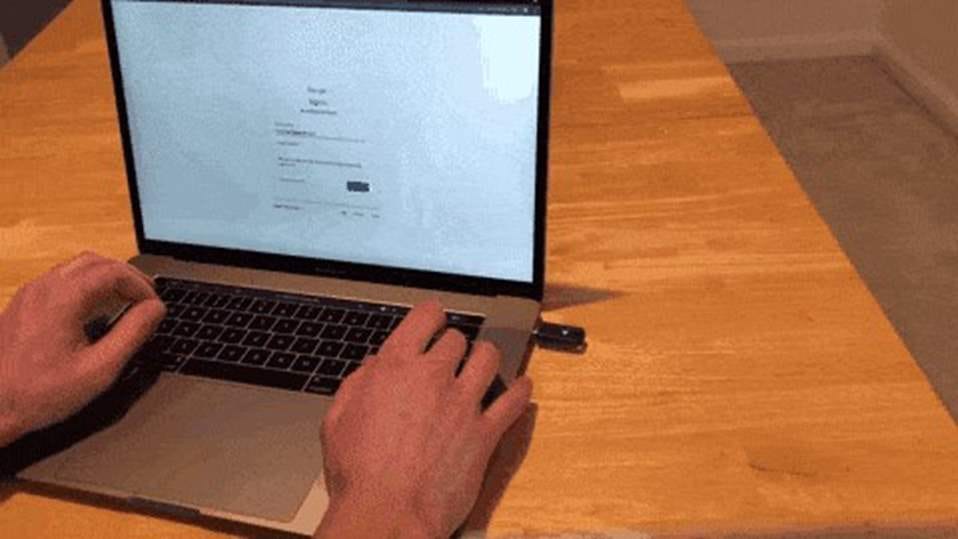

为了验证我们发现的仿冒网页的功能,我们决定创建一个可支配的 Google 帐户。我们选择了一个与我们共享的网络钓鱼电子邮件,这些电子邮件假装是来自 Google 的安全警报,错误地警告受害者可疑的登录活动,并请求他们更改密码。

第一步是访问假冒页面。

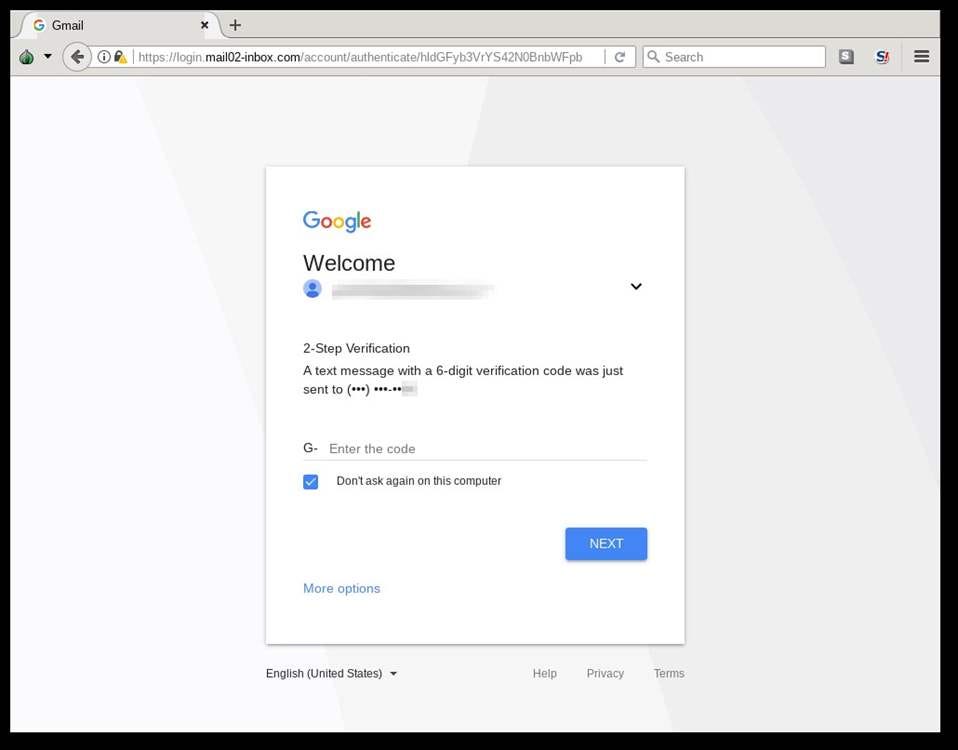

当我们登录钓鱼网站时,被重定向到了另一个页面,在那里我们被警告已经通过短信向我们用于注册帐户的电话号码发送了两步验证码,由六位数组成。

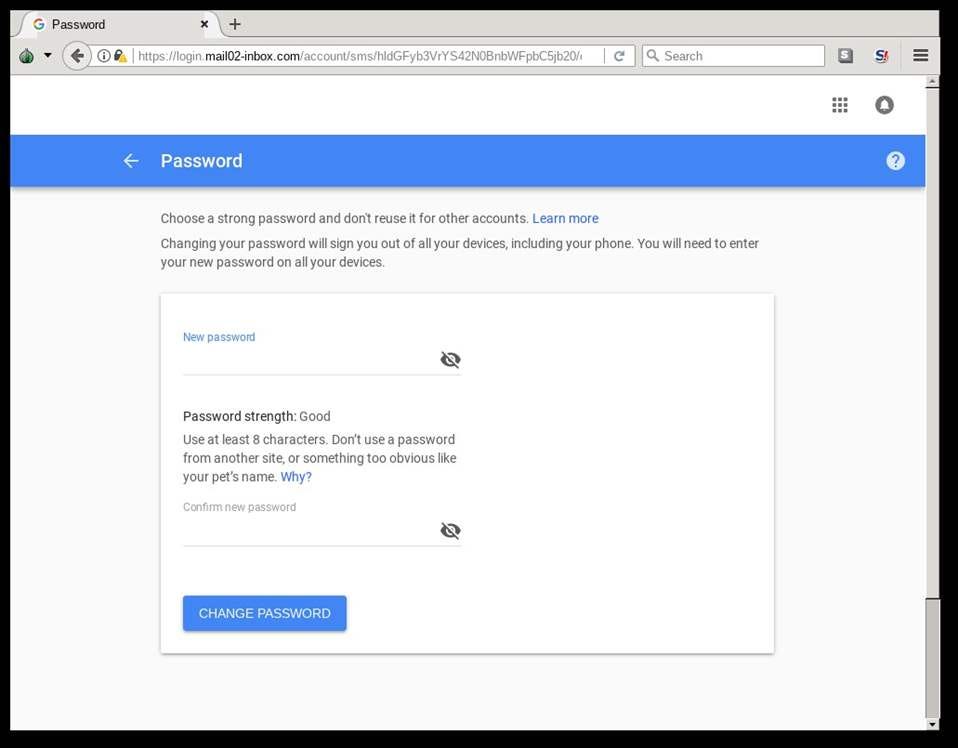

果然,我们配置的电话号码确实收到了包含有效 Google 验证码的短信。在我们将凭据和两步验证码输入到诱骗页面后,我们会看到一个表单,要求我们重置帐户密码。

对于大多数用户来说,Google 提示更改密码似乎是有合理理由的,于是这个骗局看起来非常真实可信。

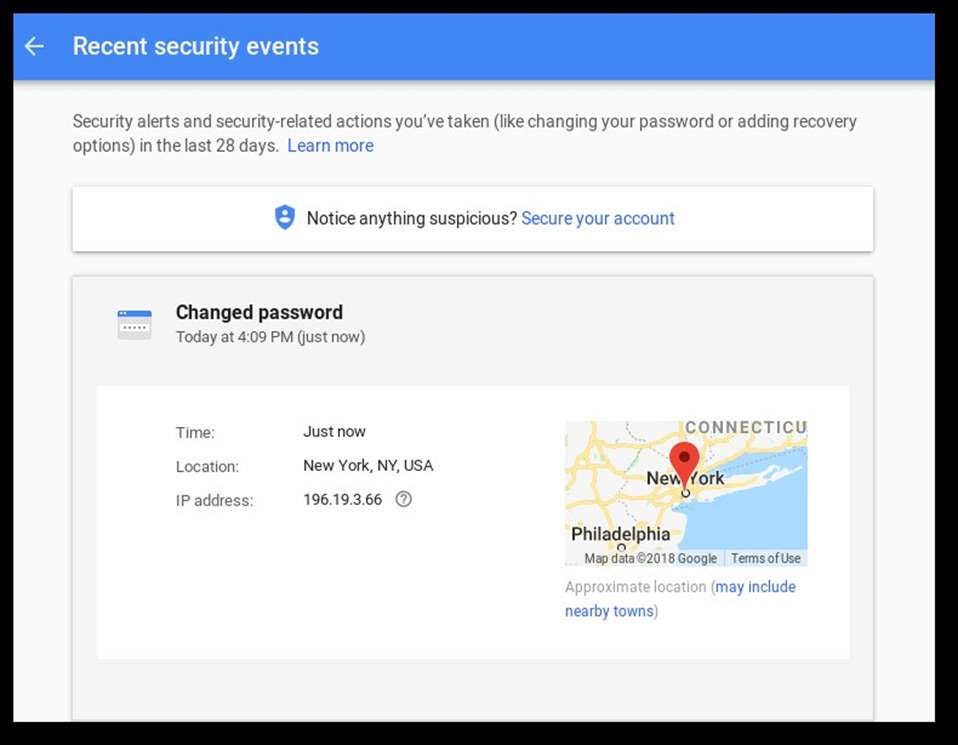

我们注意到密码更改实际上是由攻击者操作的 Windows 计算机发出的,似乎是连接到 Google 在美国境内的 IP 地址。

攻击者用于自动验证和修改我们的 Google 帐户的 IP 地址 196.19.3.66 实际上是未经身份验证的 Squid HTTP 代理。攻击者可以使用开放代理来模糊其网络钓鱼服务器的位置。

采取这一额外步骤的目的很可能只是为了掩盖其社会工程诱饵,因此不会引起受害者的任何怀疑。

完成最后一步后,我们被重定向到实际的 Google 页面。以完全自动化的方式,攻击者设法使用我们的密码登录我们的帐户,从我们这里获取发送到我们手机的双因素身份验证代码,并最终提示我们更改密码。到现在为止他们已成功完成了网络钓鱼攻击。

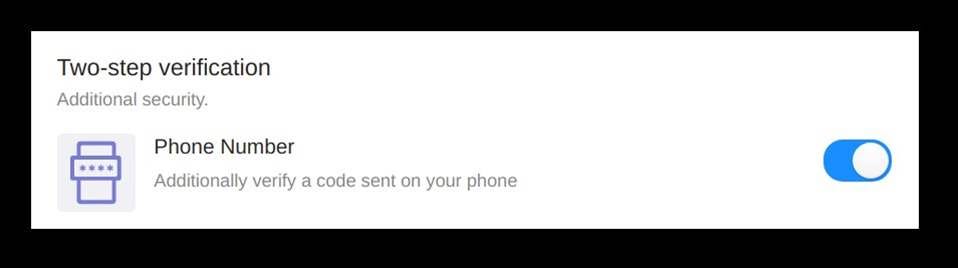

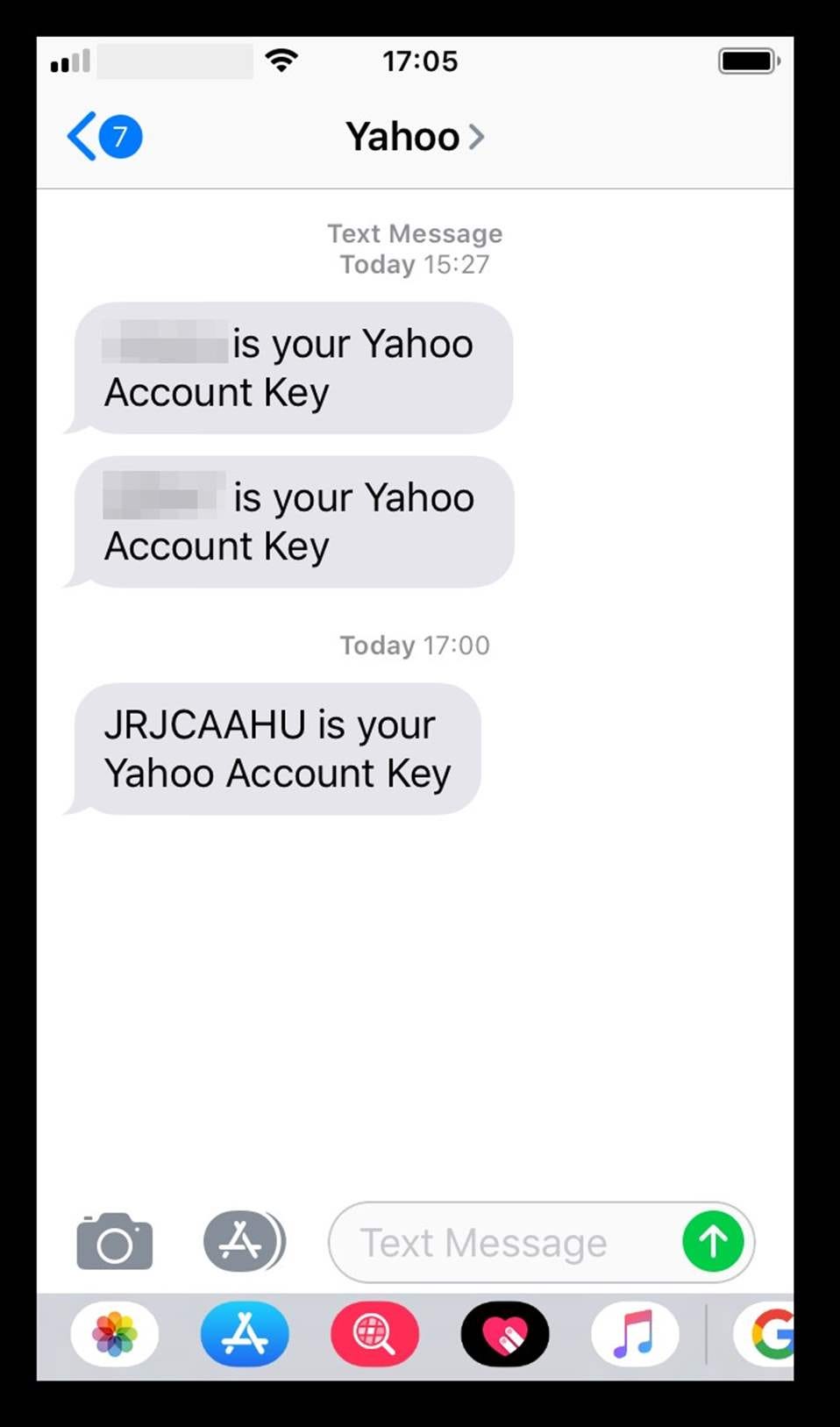

同样,我们创建了一个新的 Yahoo 帐户,并采取了双因素身份验证:

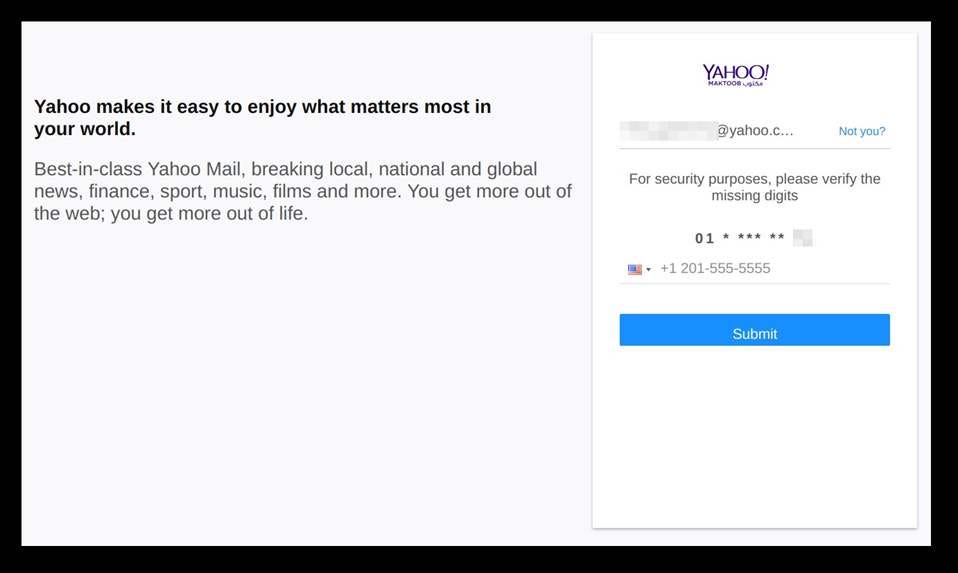

在攻击者操作的 Yahoo 网络钓鱼页面中输入我们新创建的电子邮件地址和密码后,我们首先被要求验证与我们帐户关联的电话号码。

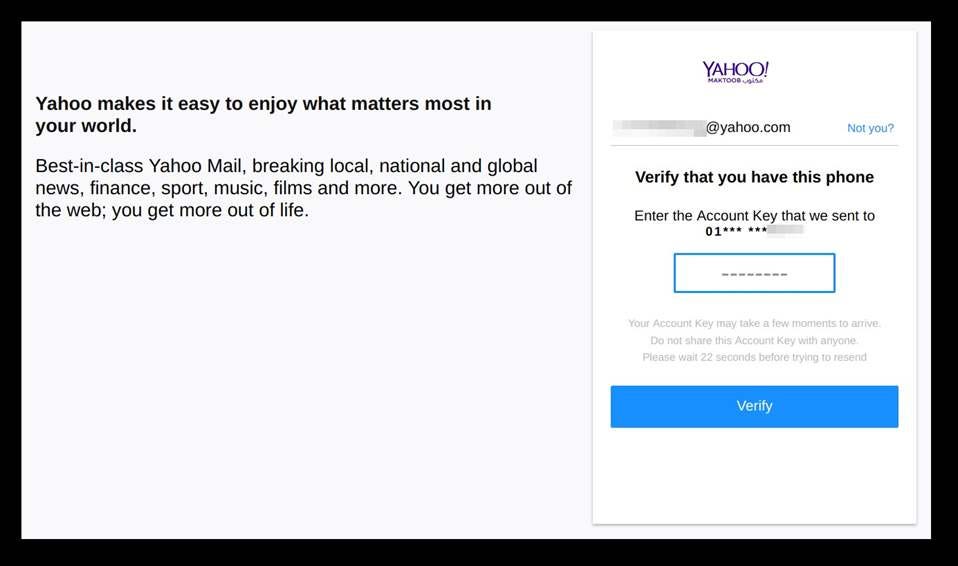

然后我们被要求输入发送到我们手机的验证码。

实际上,我们收到了雅虎的有效验证码。

保护在线账户的挑战

找到一种安全的方式对用户进行身份验证是一个非常困难的技术问题,尽管这些年来已经取得了一些进展,增加了试图大规模破解帐户的攻击者的难度。

双因素身份验证已成为事实上的标准,几乎总是被建议作为保护在线帐户的必要步骤。启用双因素身份验证程序后,用户需要提供二次验证,通常以数字令牌的形式提供,通过短信或通过专用应用程序发送。这些令牌是短暂的,通常在30秒后到期。在其他情况下,如雅虎的情况,用户需要通过点击手机上的按钮手动允许持续的身份验证尝试。

为什么这有用?

要求使用辅助身份验证可以防止某些情况下攻击者可能获得对您的凭据的访问权限。虽然这种情况最常见于一些不成熟的网络钓鱼尝试,但它也是密码重用的有效缓解措施。您绝对应该将您的在线帐户配置为使用不同的密码(理想情况下使用密码管理器),但是如果您意外或以其他方式重复使用了一个被盗的密码(例如通过一直发生的大量数据泄露),启用双因素身份验证最有可能减少试图在尽可能多的其他在线帐户上重复使用相同密码的临时攻击者。

通常,在线服务提供三种形式的双因素身份验证:

- 软件令牌:这是最常见的形式,包括要求用户在登录表单中输入一个令牌(通常由六位数字组成,有时它包括字母),通过短信或通过专用应用程序发送给用户。

- 软件推送通知:用户通过注册时安装的应用程序在手机上收到通知。此应用程序提醒用户正在进行登录尝试,用户可以批准或阻止它。

- 硬件安全密钥:这是一种更新的双因素身份验证形式,要求用户在计算机中物理插入一个特殊的 USB 密钥才能登录到指定的网站。

虽然双因素验证推送通知通常会提供一些可能有助于提高您怀疑的附加信息(例如,尝试进行身份验证的客户的原籍国与您的不同),但是当攻击者足够复杂以采用某种程度的自动化时,大多数基于软件的方法都会失败。

正如我们在本报告中所看到的,如果受害者被欺骗为其帐户提供用户名和密码,则没有任何东西可以阻止攻击者要求提供 6 位双因素令牌、最终要验证的电话号码以及任何其他所需信息。攻击者可以在时限之内使用有效的双因素身份验证令牌和会话,成功登录并访问受害者的所有电子邮件和联系人。

不要误会,双因素身份验证非常重要,您应该确保在任何地方启用它。然而,如果没有正确理解真正的攻击者如何解决这些对策,人们就可能会被误导相信,一旦启用就可以安全地登录任何地方。面临风险的人,首先是人权维护者,往往是网络钓鱼攻击的目标,重要的是他们必需具备正确的知识,以确保他们不会不正当地降低自己的在线谨慎程度。

这个过程一开始可能会显得痛苦,但它会大大增加攻击者成功的难度,而且并不像人们想象的那么繁琐。通常,只有在首次通过新设备进行身份验证时,才需要使用安全密钥。

安全密钥也有缺点。首先,它们仍处于采用的早期阶段:只有少数服务支持它们,大多数电子邮件客户端(如 Thunderbird)仍处于开发集成的过程中。其次,您有可能会丢失安全密钥并被锁定在帐户之外。但是,您可能会以同样的方式丢失用于其他形式的双因素身份验证的手机,在这两种情况下,您都应该按照特定的指示仔细配置恢复选项(通过打印代码或辅助密钥)。

与每项技术一样,重要的是有风险的个人能准确意识到这些安全程序中提供的机会和缺点,并确定(可能在专家的帮助下)哪种配置最适合个人需求,能应对风险水平。

攻击模式

托管 Google 和 Yahoo 钓鱼站点的服务器也错误地暴露了一些公开列出的目录,这些目录允许我们发现攻击者计划的一些细节。位于 / setup /的一个文件夹包含一个数据库 SQL 模式,攻击者可能使用该模式存储通过网络钓鱼前端获取的凭据:

—

— Database: `phishing`

—

———————————————————————————————————————————

—

— Table structure for table `attempts`

—

CREATE TABLE `attempts` (

`id` int(11) AUTO_INCREMENT primary key NOT NULL,

`attempts` text,

`status` varchar(255) DEFAULT NULL,

`timestamp` timestamp NOT NULL DEFAULT CURRENT_TIMESTAMP,

`sid` varchar(255) DEFAULT NULL,

`information` text,

`seen` tinyint(1) DEFAULT NULL

) ENGINE=InnoDB DEFAULT CHARSET=latin1;

—

— Table structure for table `creds`

—

CREATE TABLE `creds` (

`id` int(11) AUTO_INCREMENT primary key NOT NULL,

`credentials` text,

`status` varchar(255) DEFAULT NULL,

`timestamp` timestamp NOT NULL DEFAULT CURRENT_TIMESTAMP,

`sid` varchar(255) DEFAULT NULL,

`information` text,

`seen` tinyint(1) DEFAULT NULL

) ENGINE=InnoDB DEFAULT CHARSET=latin1;

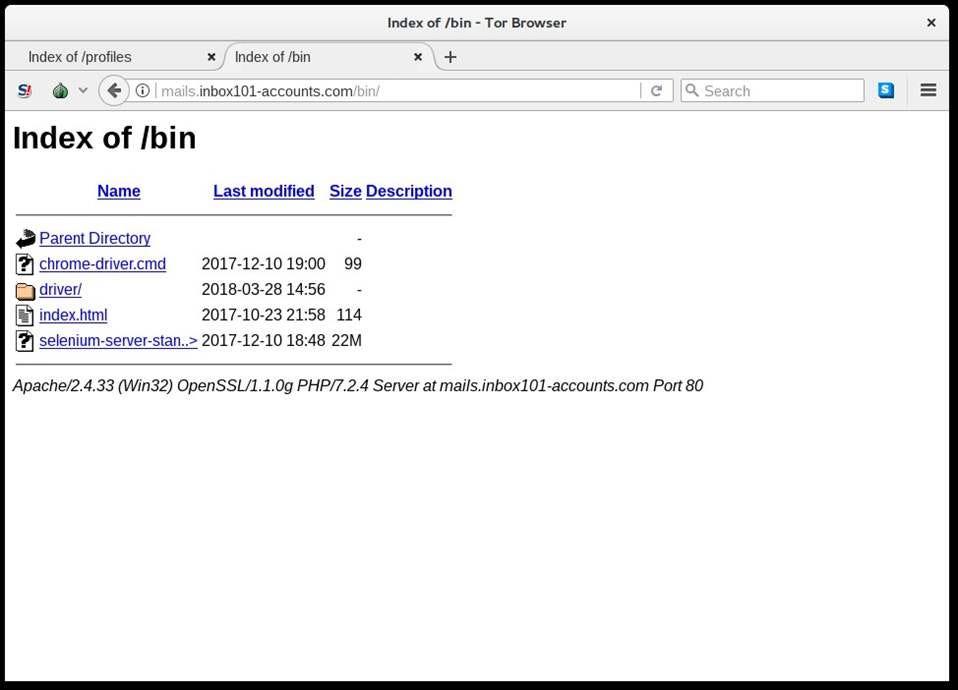

位于 / bin /的文件夹包含 Selenium 与 Chrome 驱动程序的安装,Chrome 驱动程序是一组常用于自动测试 Web 应用程序的工具。Selenium 允许编写和启动浏览器(在本例中为 Google Chrome),并使其自动访问任何网站并执行页面中的某些活动(例如单击按钮)。

虽然最初的目的是简化 Web 开发人员的质量保证流程,但它也完全有助于自动登录合法网站并简化网络钓鱼攻击。特别是,这使攻击者可以轻松地击败基于软件的双因素身份验证。

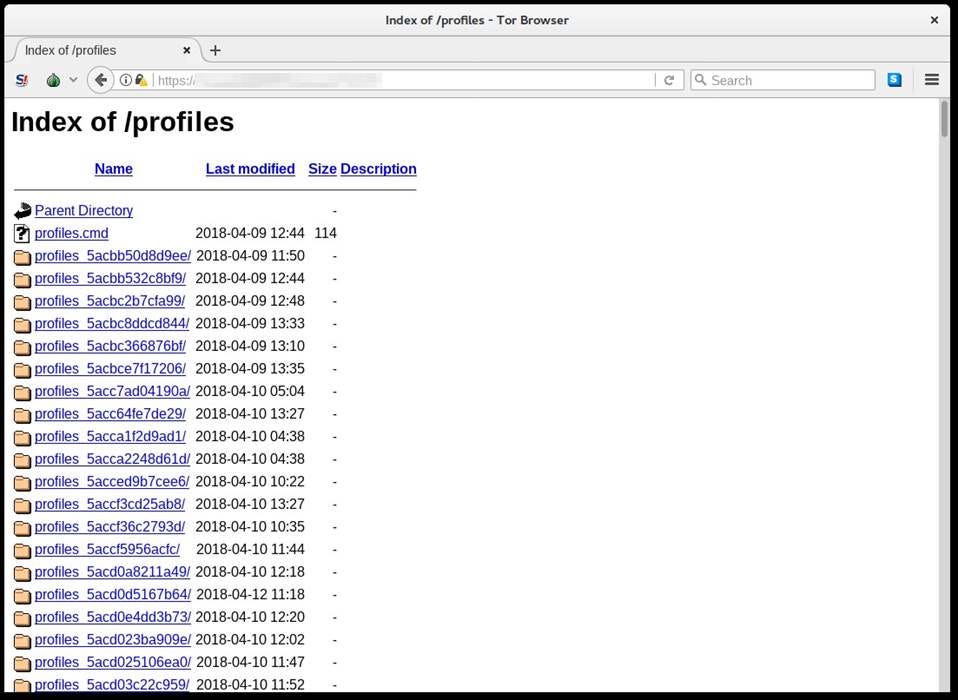

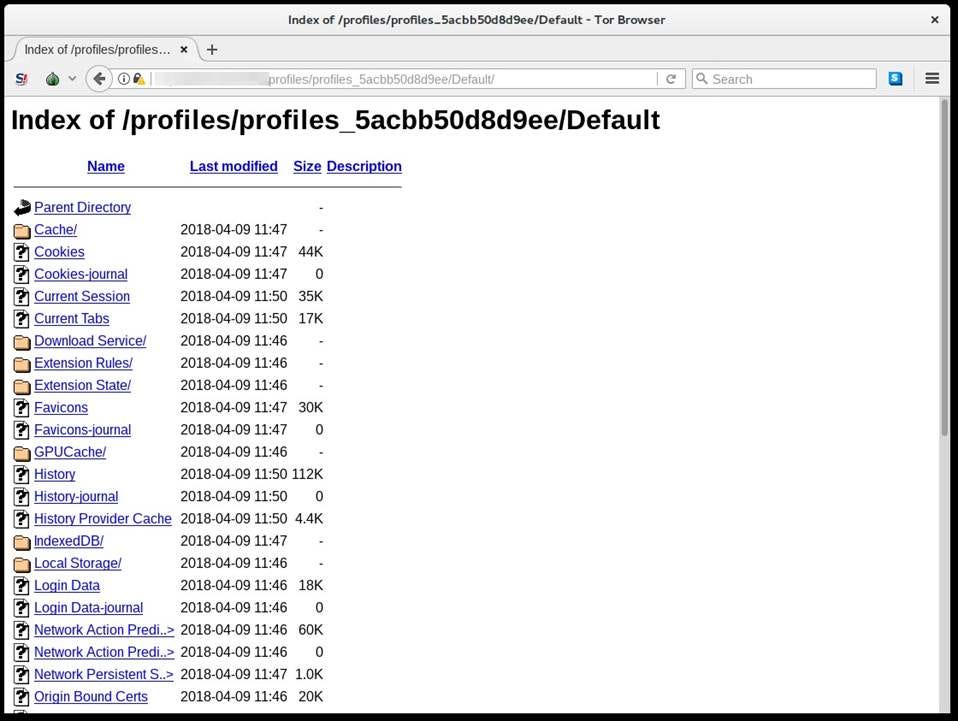

另一个名为/ profiles /的文件夹包含由每个衍生的谷歌 Chrome 实例生成的数百个文件夹,通过 Selenium 自动解释。

由于攻击者操作的衍生 Google Chrome 实例生成的所有个人资料文件夹都向公众公开,通过检查浏览器通常用于存储浏览历史记录的数据库,我们实际上可以看到帐户如何受到损害。

通过我们可以访问的许多 Chrome 文件夹,我们确定了两种明确的妥协模式。

第一种模式,最常见的是以下按时间顺序列出的网址列表:

- https://mail.yahoo.com/

- https://guce.yahoo.com/consent?brandType=nonEu&gcrumb=[REDACTED]&done=https%3A%2F%2Fmail.yahoo.com%2F

- https://login.yahoo.com/?done=https%3A%2F%2Fmail.yahoo.com%2F

- https://login.yahoo.com/account/challenge/push?done=https%3A%2F%2Fmail.yahoo.com%2F&authMechanism=primary&display=login&yid=[REDACTED]&sessionIndex=QQ–&acrumb=[REDACTED]

- https://login.yahoo.com/account/challenge/phone-obfuscation?done=https%3A%2F%2Fmail.yahoo.com%2F&authMechanism=primary&display=login&yid=[REDACTED]&acrumb=[REDACTED]&sessionIndex=QQ–&eid=3640

- https://login.yahoo.com/account/challenge/phone-verify?done=https%3A%2F%2Fmail.yahoo.com%2F&authMechanism=primary&display=login&yid=[REDACTED]&acrumb=[REDACTED]&sessionIndex=QQ–

- https://login.yahoo.com/account/challenge/pre-change-password?done=https%3A%2F%2Fguce.yahoo.com%2Fconsent%3Fgcrumb%3D[REDACTED]%26trapType%3Dlogin%26done%3Dhttps%253A%252F%252Fmail.yahoo.com%252F%26intl%3D%26lang%3D&authMechanism=prima$

- https://login.yahoo.com/account/security/app-passwords/list

- https://login.yahoo.com/?done=https%3A%2F%2Flogin.yahoo.com%2Faccount%2Fsecurity%2Fapp-passwords%2Flist%3F.scrumb%3D0

- https://login.yahoo.com/account/security/app-passwords/list?.scrumb=[REDACTED]

- https://login.yahoo.com/account/security/app-passwords/add?scrumb=[REDACTED]

我们可以看到,攻击者会自动访问合法的 Yahoo 登录页面,输入凭据,然后执行可能由受害者配置的最终双因素身份验证所需的所有步骤。一旦完整的身份验证过程完成,攻击者就会继续创建通常所说的“ 应用程序密码 ”,这是一些单独的密码,包括雅虎在内的一些服务提供,以允许不支持双因素验证的第三方应用程序访问用户帐户(例如,如果用户想要使用 Outlook 访问电子邮件)。因此,应用程序密码非常适合攻击者维护对受害者帐户的持久访问,因为访问它时不再需要执行任何额外的双因素身份验证。

在我们发现的第二种妥协模式中,攻击者似乎再次自动化了对受害者帐户进行身份验证的过程,但他们似乎还试图执行“帐户迁移”,以便从受害者的帐户中将电子邮件和联系人列表从根本上克隆到攻击者控制下的单独帐户:

- https://mail.yahoo.com/

- https://guce.yahoo.com/consent?brandType=nonEu&gcrumb=[REDACTED]&done=https%3A%2F%2Fmail.yahoo.com%2F

- https://login.yahoo.com/?done=https%3A%2F%2Fmail.yahoo.com%2F

- https://login.yahoo.com/account/challenge/password?done=https%3A%2F%2Fmail.yahoo.com%2F&authMechanism=primary&display=narrow&yid=[REDACTED]&sessionIndex=QQ–&acrumb=[REDACTED]

- https://login.yahoo.com/account/challenge/phone-obfuscation?done=https%3A%2F%2Fmail.yahoo.com%2F&authMechanism=primary&display=narrow&yid=[REDACTED]&acrumb=[REDACTED]&sessionIndex=QQ–&eid=3650

- https://login.yahoo.com/account/challenge/phone-verify?done=https%3A%2F%2Fmail.yahoo.com%2F&authMechanism=primary&display=narrow&yid=[REDACTED]&acrumb=[REDACTED]&sessionIndex=QQ–

- https://login.yahoo.com/account/yak-opt-in/upsell?done=https%3A%2F%2Fguce.yahoo.com%2Fconsent%3Fgcrumb%3D[REDACTED]%26trapType%3Dlogin%26done%3Dhttps%253A%252F%252Fmail.yahoo.com%252F%26intl%3D%26lang%3D&authMechanism=primary&display=n$

- https://guce.yahoo.com/consent?brandType=nonEu&gcrumb=[REDACTED]&done=https%3A%2F%2Fmail.yahoo.com%2F

- https://mail.yahoo.com/m/

- https://mg.mail.yahoo.com/neo/m/launch?

- https://mg.mail.yahoo.com/m/

- https://mg.mail.yahoo.com/m/folders/1

- http://www.gmail.com/

- https://www.gmail.com/

- https://www.google.com/gmail/

- https://mail.google.com/mail/

- https://accounts.google.com/ServiceLogin?service=mail&passive=true&rm=false&continue=https://mail.google.com/mail/&ss=1&scc=1<mpl=default<mplcache=2&emr=1&osid=1#

- https://mail.google.com/intl/en/mail/help/about.html#

- https://www.google.com/intl/en/mail/help/about.html#

- https://www.google.com/gmail/about/#

- https://accounts.google.com/AccountChooser?service=mail&continue=https://mail.google.com/mail/

- https://accounts.google.com/ServiceLogin?continue=https%3A%2F%2Fmail.google.com%2Fmail%2F&service=mail&sacu=1&rip=1

- https://accounts.google.com/signin/v2/identifier?continue=https%3A%2F%2Fmail.google.com%2Fmail%2F&service=mail&sacu=1&rip=1&flowName=GlifWebSignIn&flowEntry=ServiceLogin

- https://accounts.google.com/signin/v2/sl/pwd?continue=https%3A%2F%2Fmail.google.com%2Fmail%2F&service=mail&sacu=1&rip=1&flowName=GlifWebSignIn&flowEntry=ServiceLogin&cid=1&navigationDirection=forward

- https://accounts.google.com/CheckCookie?hl=en&checkedDomains=youtube&checkConnection=youtube%3A375%3A1&pstMsg=1&chtml=LoginDoneHtml&service=mail&continue=https%3A%2F%2Fmail.google.com%2Fmail%2F&gidl=[REDACTED]

- https://mail.google.com/accounts/SetOSID?authuser=0&continue=https%3A%2F%2Fmail.google.com%2Fmail%2F%3Fauth%3D[REDACTED]

- https://mail.google.com/mail/?auth=[REDACTED].

- https://mail.google.com/mail/u/0/

- https://mail.google.com/mail/u/0/#inbox

- https://mail.google.com/mail/u/0/#settings/general

- https://mail.google.com/mail/u/0/#settings/accounts

- https://mail.google.com/mail/u/0/?ui=2&ik=[REDACTED]&jsver=OeNArYUPo4g.en.&view=mip&fs=1&tf=1&ver=OeNArYUPo4g.en.&am=[REDACTED]

- https://api.shuttlecloud.com/gmailv2/authenticate/oauth/[REDACTED]%40yahoo.com?ik=[REDACTED]&email=[REDACTED]@yahoo.com&user=0&scopes=contactsmigration,emailmigration

- https://api.login.yahoo.com/oauth2/request_auth?client_id=[REDACTED]&redirect_uri=https%3A//api.shuttlecloud.com/gmailv2/authenticate/oauth/c$

- https://api.login.yahoo.com/oauth2/authorize

- https://api.shuttlecloud.com/gmailv2/authenticate/oauth/callback?email=[REDACTED]&code=[REDACTED]

- https://mail.google.com/mail/u/0/?token_id=[REDACTED]&ik=[REDACTED]&ui=2&email=[REDACTED]%40yahoo.com&view=mas

在这个相当长的 URL 列表中,我们可以看到他们设计了该系统,尝试使用被盗凭证登录 Yahoo 并请求完成双因素验证过程。一旦身份验证完成,网络钓鱼后端将自动将受感染的 Yahoo 帐户连接到名为 ShuttleCloud 的合法帐户迁移服务,该服务允许攻击者在其控制下的单独 Gmail 帐户下自动立即生成受害者 Yahoo 帐户的完整克隆。

在发生此类恶意帐户迁移后,攻击者可以利用 Gmail 提供的全面功能轻松搜索和阅读从受害者处窃取的所有电子邮件。

———已识别出的所有恶意域名的列表———

tutanota[.]org

protonemail[.]ch

accounts-mysecure[.]com

accounts-mysecures[.]com

accounts-secuirty[.]com

accounts-securtiy[.]com

accounts-servicse[.]com

accounts-settings[.]com

account-facebook[.]com

account-mysecure[.]com

account-privacy[.]com

account-privcay[.]com

account-servics[.]com

account-servicse[.]com

alert-newmail02[.]pro

applications-secure[.]com

applications-security[.]com

application-secure[.]com

authorize-myaccount[.]com

blu142-live[.]com

blu160-live[.]com

blu162-live[.]com

blu165-live[.]com

blu167-live[.]com

blu175-live[.]com

blu176-live[.]com

blu178-live[.]com

blu179-live[.]com

blu187-live[.]com

browsering-check[.]com

browsering-checked[.]com

browsers-checked[.]com

browsers-secure[.]com

browsers-secures[.]com

browser-checked[.]com

browser-secures[.]com

bul174-live[.]com

checking-browser[.]com

check-activities[.]com

check-browser[.]com

check-browsering[.]com

check-browsers[.]com

connected-myaccount[.]com

connect-myaccount[.]com

data-center17[.]website

documents-view[.]com

documents-viewer[.]com

document-viewer[.]com

go2myprofile[.]info

go2profiles[.]info

googledriveservice[.]com

gotolinks[.]top

goto-newmail01[.]pro

idmsa-login[.]com

inbox01-email[.]pro

inbox01-gomail[.]com

inbox01-mails[.]icu

inbox01-mails[.]pro

inbox02-accounts[.]pro

inbox02-mails[.]icu

inbox02-mails[.]pro

inbox03-accounts[.]pro

inbox03-mails[.]icu

inbox03-mails[.]pro

inbox04-accounts[.]pro

inbox04-mails[.]icu

inbox04-mails[.]pro

inbox05-accounts[.]pro

inbox05-mails[.]icu

inbox05-mails[.]pro

inbox06-accounts[.]pro

inbox06-mails[.]pro

inbox07-accounts[.]pro

inbox101-account[.]com

inbox101-accounts[.]com

inbox101-accounts[.]info

inbox101-accounts[.]pro

inbox101-live[.]com

inbox102-account[.]com

inbox102-live[.]com

inbox102-mail[.]pro

inbox103-account[.]com

Inbox103-mail[.]pro

inbox104-accounts[.]pro

inbox105-accounts[.]pro

inbox106-accounts[.]pro

Inbox107-accounts[.]pro

inbox108-accounts[.]pro

inbox109-accounts[.]pro

inbox169-live[.]com

inbox171-live[.]com

inbox171-live[.]pro

inbox172-live[.]com

inbox173-live[.]com

inbox174-live[.]com

inbox-live[.]com

inbox-mail01[.]pro

inbox-mail02[.]pro

inbox-myaccount[.]com

mail01-inbox[.]pro

mail02-inbox[.]com

mail02-inbox[.]pro

mail03-inbox[.]com

mail03-inbox[.]pro

mail04-inbox[.]com

mail04-inbox[.]pro

mail05-inbox[.]pro

mail06-inbox[.]pro

mail07-inbox[.]pro

mail08-inbox[.]pro

mail09-inbox[.]pro

mail10-inbox[.]pro

mail12-inbox[.]pro

mail13-inbox[.]pro

mail14-inbox[.]pro

mail15-inbox[.]pro

mail16-inbox[.]pro

mail17-inbox[.]pro

mail18-inbox[.]pro

mail19-inbox[.]pro

mail20-inbox[.]pro

mail21-inbox[.]pro

mail101-inbox[.]com

mail101-inbox[.]pro

mail103-inbox[.]com

mail103-inbox[.]pro

mail104-inbox[.]com

mail104-inbox[.]pro

mail105-inbox[.]com

mail105-inbox[.]pro

mail106-inbox[.]pro

mail107-inbox[.]pro

mail108-inbox[.]pro

mail109-inbox[.]pro

mail110-inbox[.]pro

mail201-inbox[.]pro

mail-inbox[.]pro

mailings-noreply[.]pro

myaccountes-setting[.]com

myaccountes-settings[.]com

myaccountsetup[.]live

myaccounts-login[.]com

myaccounts-profile[.]com

myaccounts-secuirty[.]com

myaccounts-secures[.]com

myaccounts-settings[.]com

myaccounts-settinq[.]com

myaccounts-settinqes[.]com

myaccounts-transfer[.]com

myaccount-inbox[.]pro

myaccount-logins[.]com

myaccount-redirects[.]com

myaccount-setting[.]com

myaccount-settinges[.]com

myaccount-settings[.]ml

myaccount-setup[.]com

myaccount-setup1[.]com

myaccount-setups[.]com

myaccount-transfer[.]com

myaccount[.]verification-approve[.]com

myaccount[.]verification-approves[.]com

myaccuont-settings[.]com

mysecures-accounts[.]com

mysecure-account[.]com

mysecure-accounts[.]com

newinbox-accounts[.]pro

newinbox01-accounts[.]pro

newinbox01-mails[.]pro

newinbox02-accounts[.]pro

newinbox03-accounts[.]pro

newinbox05-accounts[.]pro

newinbox06-accounts[.]pro

newinbox07-accounts[.]pro

newinbox08-accounts[.]pro

newinbox-account[.]info

newinbox-accounts[.]pro

noreply[.]ac

noreply-accounts[.]site

noreply-mailer[.]pro

noreply-mailers[.]com

noreply-mailers[.]pro

noreply-myaccount[.]com

privacy-myaccount[.]com

privcay-setting[.]com

profile-settings[.]com

recovery-settings[.]info

redirections-login[.]com

redirections-login[.]info

redirection-login[.]com

redirection-logins[.]com

redirects-myaccount[.]com

royalk-uae[.]com

securesmails-alerts[.]pro

secures-applications[.]com

secures-browser[.]com

secures-inbox[.]com

secures-inbox[.]info

secures-settinqes[.]com

secures-transfer[.]com

secures-transfers[.]com

secure-browsre[.]com

secure-settinqes[.]com

security-settinges[.]com

securtiy-settings[.]com

services-securtiy[.]com

settings-secuity[.]com

setting-privcay[.]com

settinqs-myaccount[.]com

settinq-myaccounts[.]com

thx-me[.]website

transfer-click[.]com

transfer-clicks[.]com

truecaller[.]services

urllink[.]xyz

verifications-approve[.]com

verification-approve[.]com

verification-approves[.]com

xn——mxamya0a[.]ccn

yahoo[.]llc

还是那句话,我们强烈建议活动家、异议人士和记者等风险较大群体与技术社区合作,以便在最新威胁出现时做到即时响应和有效协助。

来源:iYouPort

脸书专页

脸书专页 翻墙交流电报群

翻墙交流电报群